Manuel des tunnels routiers

Manuel des tunnels routiers

Très souvent ces systèmes sont désignés par l'acronyme SCADA bien que celui-ci soit un acronyme anglais (SCADA : Supervisory Control And Data Acquisition).

Dans un tunnel routi er, l'équipement joue un rôle essentiel pour la sécurité des usagers. L'exploitant doit donc surveiller ces équipements en permanence pour déterminer leur état (opérationnel ou défectueux) et/ou leur mode de fonctionnement (automatique, manuel ou arrêté).

er, l'équipement joue un rôle essentiel pour la sécurité des usagers. L'exploitant doit donc surveiller ces équipements en permanence pour déterminer leur état (opérationnel ou défectueux) et/ou leur mode de fonctionnement (automatique, manuel ou arrêté).

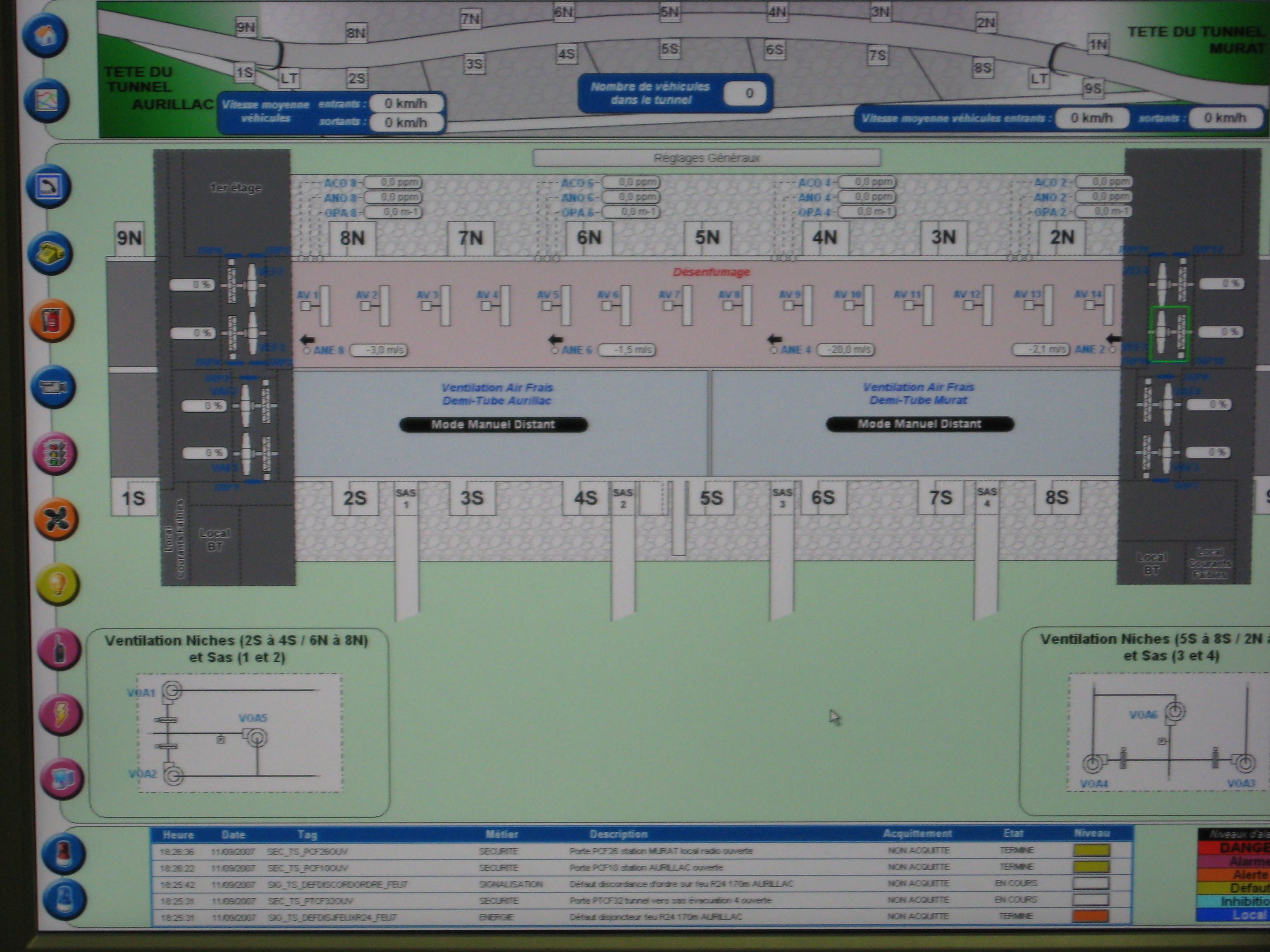

De nombreux dispositifs sont asservis par des capteurs et fonctionnent automatiquement (par exemple, l'éclairage, la ventilation.) en fonction de seuils prédéterminés. D'autres sont activés ou désactivés en fonction des conditions d’exploitation. Il est donc utile pour l'opérateur de pouvoir les commander à distance (panneaux à messages variables, barrières, ventilation (Figure 1), éclairage, pompes, etc.)

Comme les équipements peuvent être utilisés de manière très différente (en continu, occasionnellement ou très rarement), il est nécessaire que l'opérateur dispose d'informations sur la durée de fonctionnement (heure utilisée) de chaque équipement.

La surveillance, le contrôle-commande et l'archivage des données sont très souvent effectués par un seul système : le système de contrôle-commande et d'acquisition de données (SCADA) : voir la Figure 2

Plusieurs systèmes SCADA sont disponibles dans le monde entier et leurs performances sont en constante amélioration. Les systèmes installés dans les tunnels routiers de caractéristiques comparables sont donc rarement totalement identiques, même pour les tunnels appartenant à un même exploitant. Malgré cela, les architectures suivent certaines règles largement répandues :

Plusieurs systèmes SCADA sont disponibles dans le monde entier et leurs performances sont en constante amélioration. Les systèmes installés dans les tunnels routiers de caractéristiques comparables sont donc rarement totalement identiques, même pour les tunnels appartenant à un même exploitant. Malgré cela, les architectures suivent certaines règles largement répandues :

• Collecte d'informations via des réseaux en boucle

• Intelligence : (automates programmables industriels notamment) installée le plus proche possible des équipements

• Séparation des réseaux : acquisition, transport et supervision

• Redondance de certains sous -systèmes pour améliorer leur fiabilité.

Avec le développement d'Internet et des appareils connectés, les systèmes SCADA sont de plus en plus vulnérables aux cyberattaques. Comme ils sont au cœur du processus de sécurité, des efforts doivent être faits pour les protéger de cette nouvelle menace.